Di tengah pandemi Covid-19, rumah sakit tak hanya dipusingkan dengan kekurangan alat pelindung diri bagi tenaga kesehatan, sementara jumlah pasien membeludak. Ancaman lain mengintai rumah sakit: peretasan sindikat siber.

KOMPAS/AGUS SUSANTO–Foto aerial lalu lintas lengang di Jalan Sudirman dan jalan layang nontol Kampung Melayu-Tanah Abang, Jakarta Selatan, Minggu (22/3/2020). Gubernur DKI Jakarta Anies Baswedan menetapkan status Jakarta saat ini tanggap darurat bencana pandemi Covid-19 selama 14 hari ke depan dan bisa diperpanjang sesuai dengan kondisi terkini. Pelaku usaha dan perkantoran di Jakarta juga diserukan untuk memberlakukan kebijakan bekerja dari rumah.

KOMPAS/AGUS SUSANTO–Foto aerial lalu lintas lengang di Jalan Sudirman dan jalan layang nontol Kampung Melayu-Tanah Abang, Jakarta Selatan, Minggu (22/3/2020). Gubernur DKI Jakarta Anies Baswedan menetapkan status Jakarta saat ini tanggap darurat bencana pandemi Covid-19 selama 14 hari ke depan dan bisa diperpanjang sesuai dengan kondisi terkini. Pelaku usaha dan perkantoran di Jakarta juga diserukan untuk memberlakukan kebijakan bekerja dari rumah.

Di tengah pandemi penyakit Covid-19 akibat virus korona, yang sudah menelan lebih dari 12.000 pasien meninggal, peran rumah sakit dan institusi kesehatan lain menjadi sangat vital. Pekerja medis bekerja nonstop dan menjadi pihak yang paling rentan terjangkit penyakit ini.

ADVERTISEMENT

SCROLL TO RESUME CONTENT

Namun, apa yang terjadi apabila mereka harus menghadapi serangan siber ransomware yang melumpuhkan jaringan komputer di rumah sakit itu?

Ransomware bekerja dengan cara mengunci sistem komputer suatu organisasi. Sang pemilik komputer tidak dapat mengakses data apa pun dalam komputer tersebut kecuali memberikan uang tebusan (ransom) kepada si peretas.

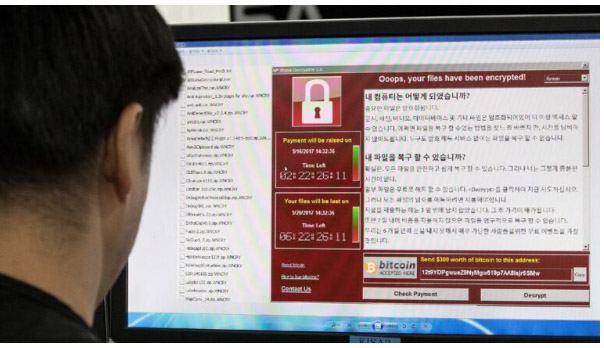

Modus seperti ini sebelumnya populer pada 2017, ketika ransomware WannaCry menginfeksi sekitar 300.000 komputer di seluruh dunia.

KOMPAS/AGUS SUSANTO–Papan pengumuman serangan virus terpampang di ruang pendaftaran pasien di Rumah Sakit Dharmais, Jakarta, Senin (15/5/2017). Kasus infeksi WannaCrypt terjadi di sejumlah negara dan melumpuhkan tempat usaha, seperti manufaktur mobil dan rumah sakit. Di Indonesia, aplikasi itu menjangkiti sistem layanan RS Dharmais sehingga layanan beralih ke manual untuk sementara.

KOMPAS/AGUS SUSANTO–Papan pengumuman serangan virus terpampang di ruang pendaftaran pasien di Rumah Sakit Dharmais, Jakarta, Senin (15/5/2017). Kasus infeksi WannaCrypt terjadi di sejumlah negara dan melumpuhkan tempat usaha, seperti manufaktur mobil dan rumah sakit. Di Indonesia, aplikasi itu menjangkiti sistem layanan RS Dharmais sehingga layanan beralih ke manual untuk sementara.

Dalam serangan masif ini, rumah sakit dan instansi kesehatan seakan menjadi target ideal. Kekhawatiran akan keselamatan pasien menjadi faktor pendorong bagi korban untuk memberikan tebusan kepada para peretas.

Di Indonesia, RS Kanker Dharmais, Jakarta, menjadi korbannya. Tebusan yang diminta berkisar 300 dollar AS-600 dollar AS dalam mata uang bitcoin untuk setiap komputer yang tersandera. Apabila tebusan tidak diberikan, data diancam untuk dihapus. Pada saat itu, RS Dharmais memilih untuk tidak membayar tebusan karena beralasan memiliki cadangan data.

Dengan kekhawatiran yang sama pada saat ini, pakar keamanan siber Lawrence Abrams pada pertengahan pekan lalu, Rabu (18/3/2020), telah menghubungi sejumlah operator ransomware.

Sejumlah operator inilah yang bertanggung jawab atas ransomware berikut, yakni Maze, DoppelPaymer, Ryuk, Sodinokibi/REvil, PwndLocker, and Ako Ransomware.

Kepada Abrams, hanya dua sindikat, Maze dan DoppelPaymer, yang menyatakan bahwa mereka tidak akan meluncurkan serangan kepada insitusi kesehatan, khususnya rumah sakit, di tengah pandemi Covid-19.

”Kami akan menghentikan aktivitas terhadap semua institusi kesehatan hingga keadaan menjadi lebih stabil,” demikian pernyataan dari Maze yang diterima Abrams.

Janji palsu

Tindakan ini menimbulkan pertanyaan, apakah kriminal punya kode etik?

Namun, ternyata murah di mulut, mahal di timbangan. Computer Weekly melaporkan, hingga Sabtu (21/3/2020), Maze terus memaksa korbannya untuk membayar tebusan. Maze telah membocorkan data pribadi sensitif dari 2.300 pasien Hammersmith Medicines Research (HMR), perusahaan penyedia layanan uji obat dan vaksin dari Inggris.

HMR mengabaikan permintaan tebusan selama sepekan sejak pertama kali terinfeksi Maze pada 14 Maret 2020. Managing and Clinical Director HMR Malcolm Boyce mengatakan, meski ada data yang dicuri, pihaknya berhasil memulihkan sistem jaringannya.

”Kami tidak bersedia untuk membayar tebusan. Lebih baik tutup daripada harus membayar mereka,” ujar Boyce.

Pakar keamanan siber Infosecurity, John Opnedakker, mengatakan tidak terkejut apabila Maze tidak memenuhi janjinya untuk tidak menyerang fasilitas kesehatan.

”Ini karena keuntungan finansial adalah satu-satunya faktor pendorong untuk para kriminal. Mereka tahu bahwa kondisi institusi kesehatan sedang sangat rentan sekarang di tengah pandemi korona,” kata Opnedakker.

AFP–Sebuah foto yang diambil pada 15 Mei 2017 menunjukkan seorang petugas sedang mengawasi penyebaran ransomware WannaCry di Badan Keamanan Internet Korea Selatan (KISA) di Seoul, Korea Selatan. Lebih dari 200.000 komputer di seluruh dunia menjadi target serangan ransomware ini.

AFP–Sebuah foto yang diambil pada 15 Mei 2017 menunjukkan seorang petugas sedang mengawasi penyebaran ransomware WannaCry di Badan Keamanan Internet Korea Selatan (KISA) di Seoul, Korea Selatan. Lebih dari 200.000 komputer di seluruh dunia menjadi target serangan ransomware ini.

Menghadapi ancaman ransomware seperti ini, perusahaan antivirus Emsisoft dan Coveware menyediakan layanan penanganan ransomware secara gratis kepada institusi kesehatan yang mendapat serangan.

CEO Emsisoft Brett Callow mengatakan bahwa layanan gratis ini mencakup analisis ransomware, pengembangan alat dekripsi (pembuka file yang dikunci), dan apabila buntu, membantu proses transaksi pembayaran tebusan dan pemulihan file. Layanan ini bisa dihubungi melalui laman ini.

”Tujuan kami adalah untuk memulihkan kegiatan operasional fasilitas kesehatan sehingga gangguan terhadap pasien menjadi minimal,” kata Callow.

”Malware” mata-mata

Kekhawatiran publik terhadap pandemi Covid-19 juga dimanfaatkan oleh tindak kriminal dengan modus spyware.

Perusahaan keamanan siber Lookout menemukan sebuah aplikasi pelacak penyebaran Covid-19 pada platform Android bernama Corona Live versi 1.1 yang berfungsi sebagai spyware.

Aplikasi ini secara tampak muka menggunakan data tracker yang dibuat oleh Johns Hopkins University. Namun, aplikasi ini juga melacak pengguna.

Lookout mengatakan, Corona Live 1.1 dapat mengakses lokasi, foto, dan media pada ponsel tersebut. Aplikasi spyware ini juga dapat memotret dan merekam video dan audio secara tersembunyi.

Aplikasi ini tidak tersedia di Play Store. Karena itu, Lookout meminta pengguna untuk tidak mengunduh aplikasi dari sumber yang tidak resmi.

Oleh SATRIO PANGARSO WISANGGENI

Editor: KHAERUDIN KHAERUDIN

Sumber: Kompas, 23 Maret 2020