Di tengah pandemi Covid-19, rumah sakit dan fasilitas kesehatan menjadi target yang empuk bagi komplotan pelaku serangan ransomware. Antisipasi harus dilakukan dari sekarang.

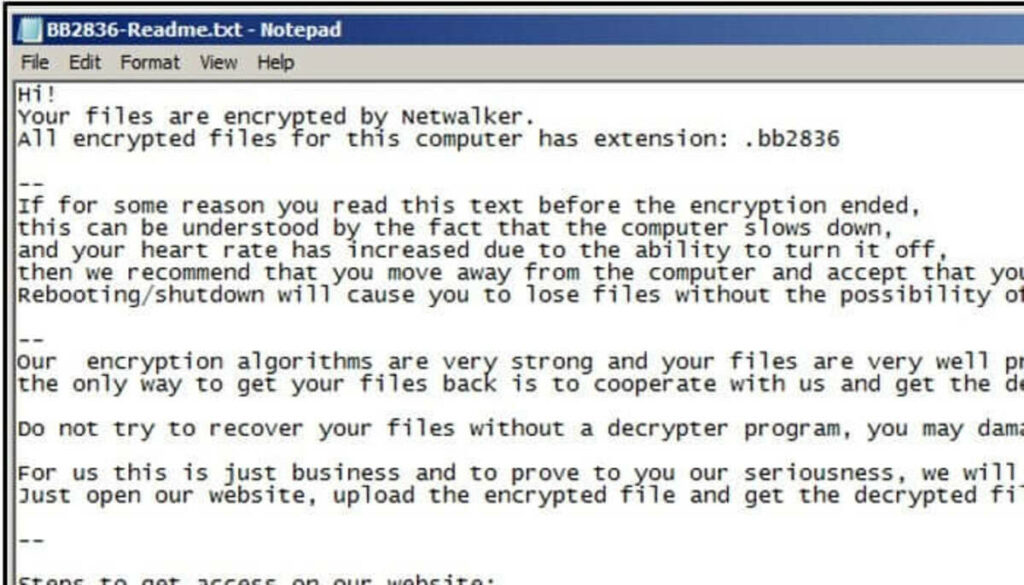

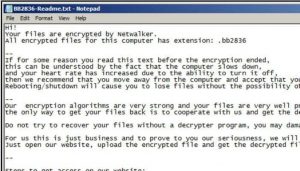

KASPERSKY—-Tampilan pesan ransomware CTB-Locker. Seluruh file dienkripsi dan korban diberi waktu 96 jam untuk membayar uang tebusan sebelum data tersebut terenkripsi selamanya dan tidak bisa diakses.

KASPERSKY—-Tampilan pesan ransomware CTB-Locker. Seluruh file dienkripsi dan korban diberi waktu 96 jam untuk membayar uang tebusan sebelum data tersebut terenkripsi selamanya dan tidak bisa diakses.

Di tengah pandemi Covid-19, rumah sakit dan fasilitas kesehatan menjadi target yang empuk bagi komplotan pelaku serangan ransomware. Antisipasi harus dilakukan dari sekarang.

ADVERTISEMENT

SCROLL TO RESUME CONTENT

Selama dua pekan terakhir, terjadi setidaknya dua kasus serangan ransomware terhadap fasilitas kesehatan yang menonjol. Di Jerman, 17 September, ransomware melumpuhkan sebuah rumah sakit di kota Duesseldorf dan menyebabkan instalasi gawat darurat lumpuh, berujung pada satu pasien kritis meninggal karena harus dibawa ke rumah sakit yang lebih jauh.

Pada awal pekan ini, sejumlah rumah sakit di Amerika Serikat (AS) pun lumpuh akibat serangan ransomware. Pasien kritis ataupun pasien yang akan menjalani operasi harus dipindah ke rumah sakit lain.

Direktur Proteksi Ekonomi Digital Badan Siber dan Sandi Negara (BSSN) Anton Setiyawan mengatakan, ransomware adalah ancaman siber yang menonjol pada 2020. ”Secara global, sekitar 32 persen serangan siber adalah ransomware,” katanya ketika dihubungi pada Kamis (1/10/2020).

Oleh karena itu, Anton mengingatkan manajemen perusahaan untuk menyiapkan dan menjalankan prosedur back up terhadap sistem dan data. Menurut dia, ini merupakan langkah antisipasi utama untuk menghadapi serangan ransomware.

Serangan ransomware adalah sebuah serangan siber menggunakan malware yang akan ”menyandera” data milik target dengan cara mengenkripsi komputernya. Terkadang pelaku juga mengancam untuk memublikasikan data tersebut jika korban tidak memberikan sejumlah uang.

Selain itu, menurut Anton, di tengah masa pandemi ini, inisiatif kerja dari rumah (work from home/WFH) menyimpan celah keamanan tersendiri. Akses karyawan secara jarak jauh terhadap sistem milik perusahaan harus dikelola dengan benar.

”Kalau bisa, berikan pelatihan dan pantau kemampuan pegawai dalam mengenali link yang digunakan penjahat untuk sebarkan ransomware,” lanjut Anton.

Ia juga menyarankan manajemen perusahaan untuk terus mengawasi jaringan TI masing-masing. Termasuk menggunakan layanan cyber threat intelligence (intelijen ancaman siber) untuk mencari tahu mengenai motif, target, dan tipe serangan siber yang mungkin sedang terjadi.

Anton berharap masyarakat yang menjadi korban insiden serangan ransomware juga dapat melaporkan ke BSSN melalui alamat surel bantuan70@bssn.go.id.

Ketua Lembaga Riset Keamanan Cyber (Communication Information System Security Research Center/CISSReC) Pratama Persadha membenarkan bahwa serangan ransomware semakin marak di masa pandemi ini.

Mengutip penelitian dari IBM, Pratama mengatakan, serangan ransomware naik 20 persen sepanjang 2020 dibandingkan tahun lalu. Secara total sampai September 2020, ada 3,2 miliar kali serangan malware yang tercatat.

Pratama menyebutkan, dengan isu kesehatan yang menjadi perhatian utama di tengah pandemi, fokus arus uang dan transaksi ke sektor ini meningkat tajam. Pratama mengatakan, sepanjang 2020, serangan siber ke sektor kesehatan dan farmasi menempati kerugian nomor 1 dan 4.

”Ini yang membuat serangan siber dengan motif ekonomi maupun motif lainnya juga meningkat ke sektor (kesehatan),” katanya.

Untuk itu, lanjut Pratama, selain melatih kesadaran karyawan mengenai keamanan siber, manajemen perusahaan juga perlu melakukan peningkatan standar keamanan dengan adopsi teknolgi yang diperlukan. Mulai dari VPN, firewall, anti-malware, dan semua perangkat yang menunjang sistem pertahanan dan deteksi dini pada serangan.

”Lalu, tak kalah penting adalah secara reguler melakukan audit dan penetration test pada sistem yang dimiliki sehingga tahu di mana saja letak yang rawan dan segera ditutup,” ucap Pratama.

Untuk diketahui, Europol, jaringan kerja sama polisi dan penegak hukum di Uni Eropa, juga memiliki inisiatif ”No More Ransom” yang menyimpan dekriptor—software yang digunakan untuk membuka enkripsi ransomware—untuk 140 jenis ransomware.

Sejak didirikan empat tahun lalu, alat dekriptor ini telah diunduh lebih dari 4,2 juta kali dan diperkirakan mencegah penjahat merampas total uang sebesar 632 juta dollar AS atau sekitar Rp 9,4 triliun. No More Ransom dapat dikunjungi pada alamat nomoreransom.org, yang tersedia dalam 36 bahasa, termasuk bahasa Indonesia.

EUROPOL—Infografik mengenai gerakan ”No More Ransom” yang dibuat oleh Europol.

EUROPOL—Infografik mengenai gerakan ”No More Ransom” yang dibuat oleh Europol.

Serangan terhadap rumah sakit

Rumah sakit dan fasilitas kesehatan lainnya dinilai menjadi target empuk komplotan pelaku serangan ransomware. Sekretaris Jenderal Interpol Jurgen Stock beberapa waktu lalu mengatakan, hal ini disebabkan rumah sakit akan cenderung lebih rentan karena mendapat beban yang besar menangani Covid-19.

”Melumpuhkan sistem TI yang penting di rumah sakit tidak hanya mengganggu respons tenaga kesehatan yang dibutuhkan di masa pandemi seperti ini. Ini dapat berujung pada kematian,” kata Stock.

Hal ini terjadi pada 17 September, ketika serangan ransomware terhadap sebuah rumah sakit di Jerman menyebabkan seorang pasien meninggal. Pasien yang berada dalam kondisi kritis tersebut harus dibawa ke rumah sakit yang lebih jauh setelah University Hospital Duesseldorf menutup layanan kegawatdaruratannya akibat terinfeksi ransomware.

Penyidik kemudian meluncurkan investigasi untuk mencari pelaku dengan menggunakan pasal kelalaian yang mengakibatkan seseorang kehilangan nyawanya. Pakar dari firma keamanan siber Emsisoft, Brett Callow, mengatakan, terjadinya kematian akibat ransomware yang menyerang rumah sakit adalah hasil yang tidak mengagetkan.

”Suatu saat pasti akan terjadi kematian akibat serangan ransomware ke rumah sakit,” kata Callow, seperti yang dilaporkan AP.

Ransomware juga menyerang Universal Health Services (UHS), perusahaan rumah sakit dengan lebih dari 400 rumah sakit yang tersebar di AS, Puerto Riko, dan Inggris, pada Minggu (27/9/2020).

Berdasarkan laporan karyawannya, jaringan komputer dan telepon sejumlah rumah sakit UHS yang berlokasi di California, Florida, Texas, Arizona, dan Washington DC tidak bisa berfungsi. Akibat serangan itu, rumah sakit yang terdampak harus mengarahkan ambulans dan pasien kritis ke rumah sakit lain.

Diperkirakan, butuh waktu beberapa hari untuk memulihkan jaringan teknologi informasi di sejumlah rumah sakit tersebut.

Oleh SATRIO PANGARSO WISANGGENI

Editor: KHAERUDIN KHAERUDIN

Sumber: Kompas, 1 Oktober 2020